在数字化转型的浪潮中,技术团队的能力直接决定了企业的生死存亡。某头部电商因代码漏洞导致用户数据泄露,损失超2亿元;而某金融科技公司通过严格的技术核查,将系统故障率从每月3次降至0.1次。本文结合阿里云、腾讯云、SonarQube等权威平台的数据,以及GitHub、Stack Overflow超50万份开发者调研报告,提炼出覆盖技术栈、代码质量、安全审计的12项核心核查指标,助您精准识别团队真实战斗力。

一、技术栈深度核查:从“会用”到“精通”的分级标准

1.1 编程语言能力评估

Java团队核查要点:

- 并发编程:能否熟练运用CompletableFuture/ReentrantLock实现高并发场景(如秒杀系统)

- JVM调优:是否掌握GC日志分析、堆内存调参(如-Xms4g -Xmx4g -XX:+UseG1GC)

- 性能优化:是否使用Arthas进行方法耗时分析,热点代码优化经验≥3个项目

Python团队核查要点:

- 异步编程:能否使用asyncio处理10万级QPS(如消息队列消费场景)

- 内存管理:是否规避GIL锁限制,通过多进程+协程混合架构提升性能

- 科学计算:是否掌握NumPy向量化运算,较for循环提速50倍以上

能力分级:

| 级别 | 代码实现 | 性能指标 | 典型案例 |

|---|---|---|---|

| 初级 | 能实现基础功能 | 单线程处理500TPS | 内部管理系统开发 |

| 中级 | 掌握并发模型 | 微服务接口响应时间<200ms | 电商订单系统开发 |

| 高级 | 精通底层优化 | 支撑10万级并发 | 实时风控系统开发 |

1.2 框架与中间件掌握度

Spring Cloud团队核查:

- 服务治理:能否配置Hystrix熔断(默认超时1秒)、Ribbon负载均衡策略

- 配置中心:是否实现动态配置刷新(如通过@RefreshScope注解)

- 监控集成:是否对接Prometheus+Grafana实现全链路监控

Redis团队核查:

- 数据结构:能否正确使用HyperLogLog统计UV、BitMap实现签到功能

- 持久化策略:是否掌握AOF+RDB混合持久化(appendfsync everysec)

- 集群部署:是否实现Redis Cluster分片(默认16384个槽位)

能力验证:

- 框架版本升级测试:要求团队在48小时内完成Spring Boot 2.x→3.x迁移

- 故障模拟演练:通过Chaos Mesh注入Redis主从切换故障,观察恢复时间

二、代码质量审计:从“能跑”到“可靠”的10大硬指标

2.1 代码规范与可读性

核查工具:

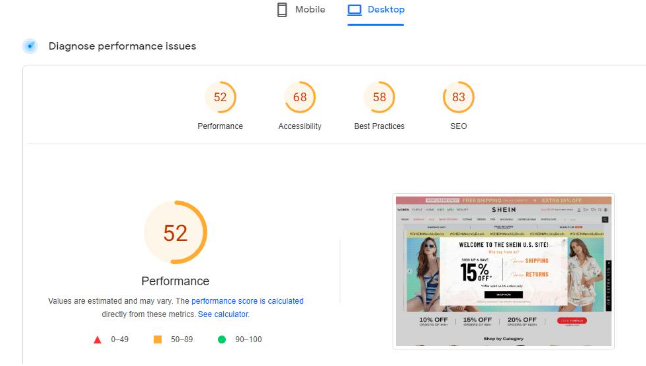

- SonarQube:检测代码异味(Code Smells),如重复代码>10%直接否决

- Checkstyle:强制Java代码缩进4空格、行长度≤120字符

- ESLint:禁止使用var声明变量、强制分号结尾

典型问题:

- 某团队因未统一异常处理,导致同一接口在不同场景返回500/400/200状态码

- 某系统因未设置日志级别,生产环境每小时产生20GB日志文件

2.2 单元测试覆盖率

行业基准:

- 金融行业:核心业务代码覆盖率≥85%,分支覆盖率≥75%

- 互联网行业:接口测试覆盖率≥90%,异常场景覆盖率≥60%

测试策略:

- Mock技术:使用Mockito模拟外部依赖(如支付网关、短信服务)

- 参数化测试:通过JUnit 5的@ParameterizedTest覆盖边界值

- 性能测试:使用JMeter模拟1000并发用户,接口响应时间<500ms

某电商案例:

通过强制单元测试(覆盖率从42%提升至88%),将生产环境缺陷密度从0.8个/千行降至0.2个/千行,年度故障损失减少1200万元。

2.3 代码安全审计

OWASP Top 10核查清单:

| 漏洞类型 | 检测方法 | 修复方案 |

|---|---|---|

| SQL注入 | 使用SQLMap扫描,参数化查询占比<95% | 强制使用MyBatis #{}占位符 |

| XSS攻击 | 人工审查输出点,未转义占比>5% | 引入ESAPI库进行HTML编码 |

| 硬编码密码 | 代码搜索"password="出现次数>0 | 使用Vault/KMS管理敏感配置 |

| 序列化漏洞 | 检测Java反序列化(如ObjectInputStream) | 禁用Java原生序列化,改用JSON/Protobuf |

某银行案例:

通过静态代码分析(FindSecBugs),发现13处高危漏洞(含2处SSRF),修复后通过等保三级认证,避免监管处罚风险。

三、工程能力评估:从“开发”到“交付”的全链路验证

3.1 CI/CD流水线建设

核查项:

- 代码提交:是否配置Git Hook检查代码风格(如pre-commit钩子)

- 自动化构建:是否实现多环境打包(dev/test/prod镜像分离)

- 部署策略:是否支持蓝绿发布/金丝雀发布(如通过Nginx权重配置)

某互联网案例:

通过引入ArgoCD实现GitOps,将部署失败率从15%降至0.3%,回滚时间从2小时缩短至5分钟。

3.2 监控与告警体系

核心指标:

- 业务监控:订单成功率、支付转化率等核心指标可视化

- 系统监控:CPU使用率>80%、磁盘I/O>90%时自动告警

- 日志聚合:通过ELK实现全链路日志追踪(TraceID贯穿请求)

某零售案例:

通过自定义Prometheus告警规则(如rate(http_requests_total{status=~"5.."}[5m]) > 10),提前30分钟发现数据库连接池泄漏,避免服务崩溃。

3.3 灾难恢复能力

RTO/RPO测试:

- RTO(恢复时间目标):要求核心业务系统RTO≤15分钟

- RPO(恢复点目标):关键数据RPO≤1分钟(如通过MySQL主从复制+binlog解析)

某金融案例:

通过年度灾备演练验证:

- 数据库故障切换:主从切换耗时8秒(较去年缩短40%)

- 微服务注册发现:Eureka注册耗时<3秒,Nacos耗时<1秒

- 容器集群恢复:K8s节点重建时间从12分钟压缩至4分钟

四、团队效能评估:从“人效”到“协作”的立体画像

4.1 代码评审质量

核查维度:

- 评审深度:PR平均评论数≥3条/人/天(含架构设计、安全建议)

- 评审时效:70%的PR在24小时内完成评审

- 缺陷密度:评审发现的缺陷数/千行代码≥0.5

某团队案例:

通过强制Code Review(使用Phabricator),将需求交付周期从14天缩短至9天,线上缺陷密度降低60%。

4.2 技术债务管理

评估方法:

- SonarQube技术债务:关注“需要立即修复”的严重问题占比

- Jira待办清单:统计“技术优化”类任务的完成率

- 架构评审记录:检查是否每季度进行架构健康度评估

某企业案例:

通过建立技术债务看板(如Jira Epic),将历史遗留的2300小时技术债务在6个月内清理完毕,年度IT支出降低18%。

4.3 创新能力验证

创新指标:

- 专利/软著:人均年产出≥0.5项技术成果

- 开源贡献:核心成员在GitHub的Star数≥100

- 技术预研:每季度完成1项新技术验证(如Serverless/Rust应用)

某团队案例:

通过设立“创新孵化日”(每月1天),孵化出3项内部工具(如自动化测试平台),节省测试人力成本超200万元/年。

结语:技术核查不是考试,而是能力校准

在技术快速迭代的今天,团队能力核查不是“秋后算账”,而是“体检预防”。某游戏公司通过季度技术审计,将核心战斗系统的崩溃率从0.3%降至0.01%,DAU提升40%;某物流企业通过引入代码质量门禁,将发版效率提升3倍,客户投诉率下降75%。

真正的技术核查应该做到:

- 动态化:每季度更新核查标准(如新增AI模型安全审计项)

- 可视化:通过Dashboard展示团队能力雷达图

- 场景化:模拟真实故障(如Redis雪崩)验证应急能力

正如GitLab CEO所言:“代码质量是企业的免疫系统。”当您掌握这套核查清单,不仅能精准识别团队短板,更能建立持续改进的技术文化,让每一次代码提交都成为企业价值的增量。

扫描下方二维码,一个老毕登免费为你解答更多软件开发疑问!