访问控制(Access Control)是软件开发和系统安全领域中的一个核心概念,它指的是限制用户或系统组件对特定资源或功能的访问权限的过程。通过实施访问控制,可以确保只有经过授权的用户或系统组件能够访问敏感资源或执行关键操作,从而维护系统的安全性和完整性。本文将详细讲解访问控制的概念、类型、实现方式以及实践案例,旨在为读者提供一个全面而深入的理解。

一、访问控制的概念与重要性

访问控制是一种安全机制,它通过定义和执行一系列规则和策略来限制对系统资源的访问。这些规则和策略可以基于用户的身份、角色、权限等因素进行设定。访问控制的重要性在于,它能够防止未经授权的访问和潜在的恶意行为,保护系统的敏感数据和关键功能免受威胁。

二、访问控制的类型

访问控制可以分为多种类型,根据控制对象、控制方式和应用场景的不同,常见的访问控制类型包括:

- 自主访问控制(Discretionary Access Control, DAC):

- 特点:允许资源所有者或管理员根据个人意愿自由分配权限。

- 应用场景:适用于小型系统或组织内部,其中资源所有者对资源有明确的控制需求。

- 强制访问控制(Mandatory Access Control, MAC):

- 特点:由系统强制实施,基于安全策略对用户和资源进行分类,并限制不同类别之间的访问。

- 应用场景:适用于高度敏感的系统或环境,如军事、政府等。

- 基于角色的访问控制(Role-Based Access Control, RBAC):

- 特点:将权限分配给角色,而不是直接分配给用户。用户通过扮演角色来获得相应的权限。

- 应用场景:适用于大型系统或组织,其中用户数量众多且角色划分清晰。

- 基于属性的访问控制(Attribute-Based Access Control, ABAC):

- 特点:根据用户、资源及环境的属性动态地决定访问权限。

- 应用场景:适用于需要灵活处理不同属性和条件的复杂系统。

- 基于规则的访问控制(Rule-Based Access Control, RBAC):

- 特点:通过定义一系列规则来限制访问。这些规则可以基于时间、地点、用户行为等多种因素。

- 应用场景:适用于需要根据特定条件动态调整访问权限的系统。

三、访问控制的实现方式

访问控制的实现方式多种多样,包括但不限于:

- 访问控制列表(Access Control Lists, ACLs):

- 原理:为每个资源或对象维护一个列表,列出可以访问该资源或对象的用户或角色。

- 优点:实现简单,易于管理。

- 缺点:随着用户数量和资源数量的增加,管理变得复杂。

- 权限矩阵(Permission Matrix):

- 原理:使用矩阵形式表示用户与资源之间的权限关系。

- 优点:直观易懂,便于分析。

- 缺点:对于大型系统,矩阵可能变得非常庞大且难以管理。

- 基于角色的访问控制实现(RBAC Implementation):

- 原理:创建角色并分配权限给角色,然后将角色分配给用户。

- 优点:简化了权限管理,提高了系统的可扩展性和可维护性。

- 缺点:需要精心设计角色和权限的划分,以避免权限冗余或冲突。

- 基于属性的访问控制实现(ABAC Implementation):

- 原理:使用策略决策点(Policy Decision Point, PDP)和策略执行点(Policy Enforcement Point, PEP)来动态评估访问请求。

- 优点:提供了灵活的访问控制机制,能够处理复杂的访问控制需求。

- 缺点:实现复杂,需要额外的系统资源来支持策略评估和执行。

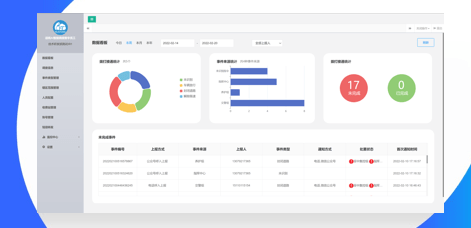

四、实践案例:基于RBAC的访问控制系统设计

以下是一个基于RBAC的访问控制系统设计的实践案例:

案例背景:

某企业需要开发一个内部管理系统,用于管理员工信息、项目信息和文档资料等。该系统需要实现严格的访问控制,以确保只有具有相应权限的用户才能访问敏感数据和执行关键操作。

系统设计:

- 角色定义:

- 管理员角色:具有最高权限,可以管理所有用户、角色和权限。

- 员工角色:可以查看和编辑自己的个人信息,以及参与的项目信息。

- 项目经理角色:可以管理项目信息和项目团队成员的权限。

- 文档管理员角色:可以管理文档资料的上传、下载和删除等操作。

- 权限分配:

- 管理员角色被分配了所有权限。

- 员工角色被分配了查看和编辑个人信息的权限,以及查看参与项目信息的权限。

- 项目经理角色被分配了管理项目信息和项目团队成员权限的权限。

- 文档管理员角色被分配了管理文档资料的权限。

- 用户分配角色:

- 根据员工的职责和需要,将他们分配到相应的角色中。

- 例如,项目经理将被分配到项目经理角色,文档管理员将被分配到文档管理员角色等。

- 访问控制实施:

- 在系统实现中,使用RBAC模型来实施访问控制。

- 当用户尝试访问某个资源或执行某个操作时,系统将检查用户的角色和权限,以确定用户是否具有相应的访问权限。

- 如果用户具有访问权限,则允许其访问资源或执行操作;否则,将拒绝访问请求并给出相应的提示信息。

案例效果:

通过实施基于RBAC的访问控制系统设计,该企业成功实现了对内部管理系统的严格访问控制。只有具有相应权限的用户才能访问敏感数据和执行关键操作,从而有效防止了未经授权的访问和潜在的恶意行为。同时,该设计还提高了系统的可扩展性和可维护性,为企业的未来发展提供了有力的支持。

五、总结与展望

访问控制是软件开发和系统安全领域中的一个重要概念,它对于维护系统的安全性和完整性具有重要意义。本文详细讲解了访问控制的概念、类型、实现方式以及实践案例,旨在为读者提供一个全面而深入的理解。未来,随着技术的不断发展和安全需求的不断提高,访问控制将不断演变和完善,为系统的安全提供更加有效的保障。同时,我们也期待更多的创新技术和方法能够应用于访问控制领域,为系统的安全提供更加全面和高效的解决方案。

扫描下方二维码,一个老毕登免费为你解答更多软件开发疑问!